LVM 을 알아보자... 사진을 찍을 힘이없어서 못찍었다.. 미안..

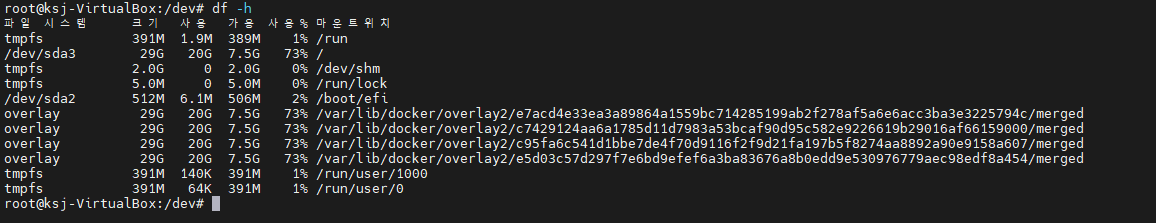

✨ 일단 다음과 같은 명령어로 나의 환경을 본다

lsblk 또는 df -h

✨ /dev/sdb 디스크에서 각각 2기가 크기의 /dev/sdb1, /dev/sdb2 파티션 생성 (2번 생성하니까)

명령어 패턴 (n > p > +2GB, n > p > +2GB , w)

fdisk /dev/sdb

✨ 위에서 생성한 파티션을 pv로 생성하기

pvcreate /dev/sdb1 /dev/sdb2

pvscan

✨ my_lvm 이라는 이름으로 vg 생성한다, 이때 /dev/sdb1 /dev/sdb2 를 그륩원으로 넣는다

vgcreate my_lvm /dev/sdb1 /dev/sdb2

vgscan

vgdisplay -v my_lvm

✨ my_lvm 라는 VG로 부터 크기가 1GB이고, 이름이 my_lvm_1G인 lvm 생성

lvcreate -L 1G -n my_lvm_1G my_lvm

lvscan

lvdisplay -v my_lvm

vgdisplay -v my_lvm

✨ 해당 lvm을 파일 시스템을 xfs 로 생성하고, (자동)마운트 한다

ext3 나 ext4로 하고싶다면 mkfs.ext3 또는 mkfs.ext4 로 적으면 된다

mkfs.xfs /dev/my_lvm/my_lvm_1G

mkdir /lvm_1G

mount -t xfs /dev/my_lvm/my_lvm_1G /lvm_1G

mount | grep lvm

cat /etc/fstab

echo /dev/my_lvm/my_lvm_1G /lvm_1G xfs defaults 0 0 >> /etc/fstab

mount -av

✨ vg로 부터 남는 용량을 이용해서 lvm 용량을 1GB 증가, 리사이즈 적용

1기가 증설 -> 2기가 됨

lvextend -L +1G /dev/my_lvm/my_lvm_1G

fsadm resize /dev/my_lvm/my_lvm_1G

lsblk 또는 df -h

'리눅스 > linux' 카테고리의 다른 글

| 우분투 - 네트워크 설정 24버전 (0) | 2025.01.30 |

|---|---|

| certbot 개인 기록 (0) | 2024.07.26 |

| [Nginx] nginx 명령어 (systemctl 사용 안하고) (0) | 2024.07.25 |

| 하드디스크를 추가하고 파티션을 나누어보자 (2) | 2024.02.02 |

| iptables 저장 방법 (0) | 2024.01.29 |